Параметры доступа на уровне записей: как это делается

Настройка параметров доступа на уровне записей в УПП позволяет установить гибкую систему ограничений для пользователей. В этой статье рассказывается о том, как установить и настроить параметры доступа на уровне записей, чтобы обеспечить безопасную работу с данными.

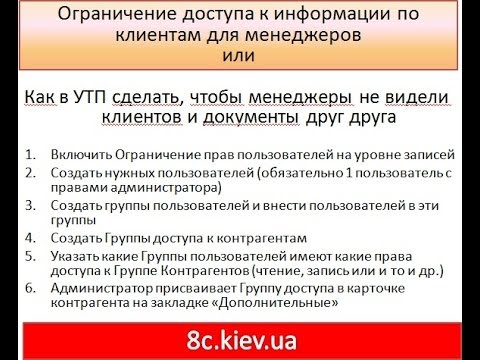

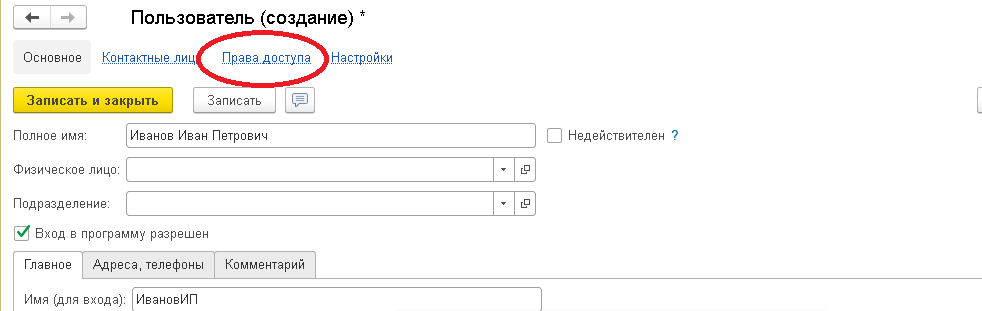

При установке параметров доступа на уровне записей УПП, рекомендуется создать отдельные группы пользователей для разных уровней доступа.

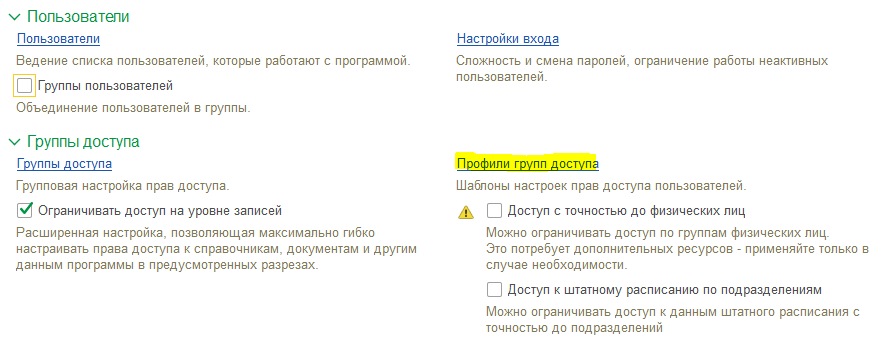

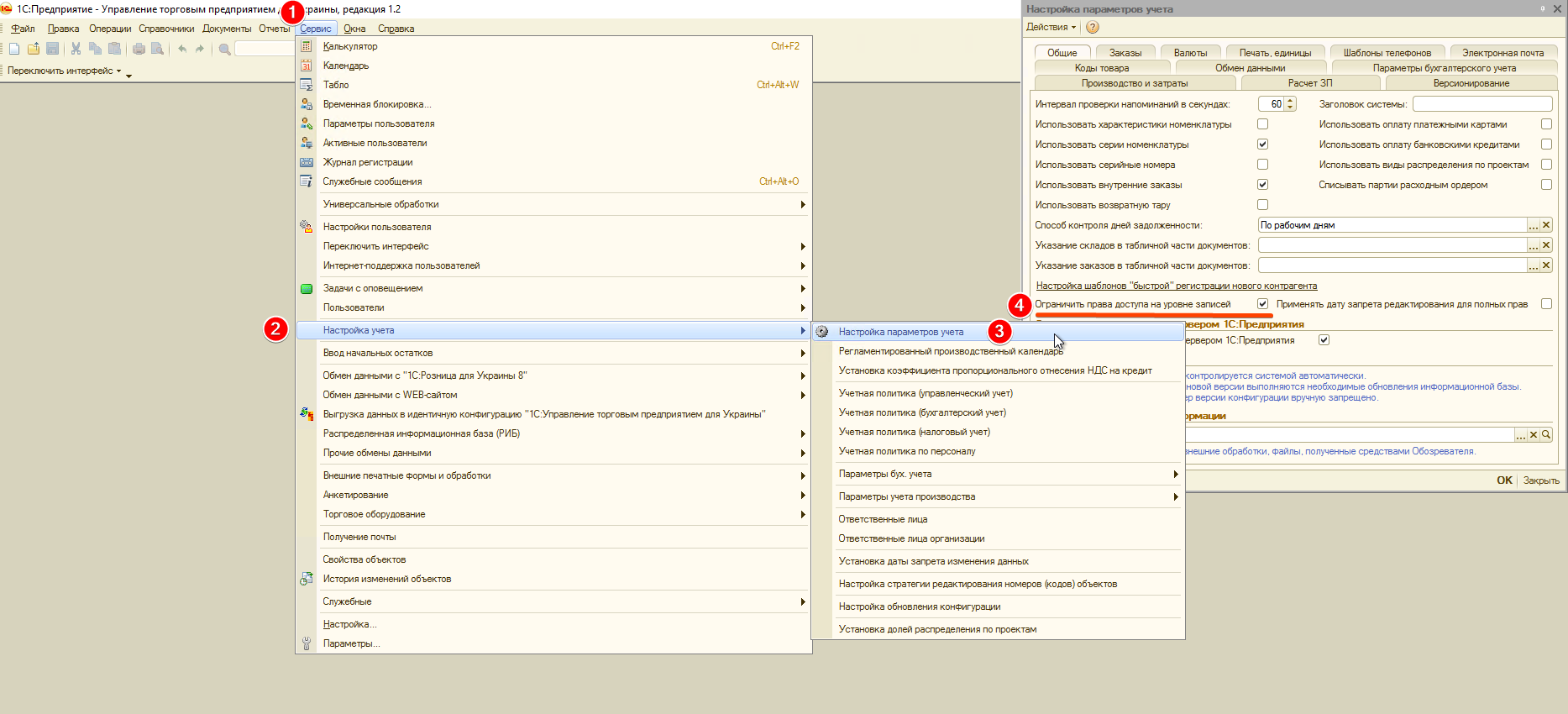

12. Настройка прав. Ограничение доступа на уровне записей (RLS) 2.

Перед настройкой параметров доступа на уровне записей, важно определить, какие действия и операции должны быть доступны для каждой группы пользователей.

Ограничение доступа на уровне записей при использовании 1С-ЭДО

Используйте возможность установки ограничений на просмотр, изменение и удаление данных для каждой отдельной записи. Это поможет предотвратить несанкционированный доступ к информации.

Вебинар \

Не забывайте регулярно проверять и обновлять параметры доступа на уровне записей, чтобы адаптировать их к новым требованиям и изменениям в организации.

Ограничение прав на уровне записей в УТП

При работе с параметрами доступа на уровне записей рекомендуется ограничивать доступ к конфиденциальной информации только нужным пользователям, чтобы предотвратить утечку данных.

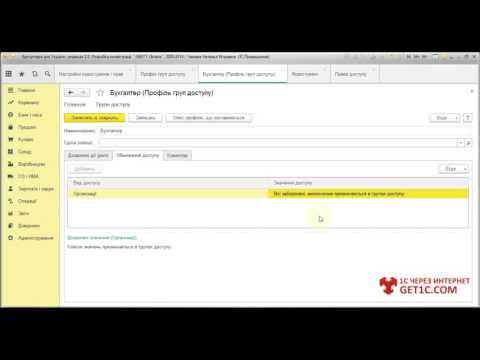

Урок 12.3. Профили пользователей, ограничение доступа на уровне записей

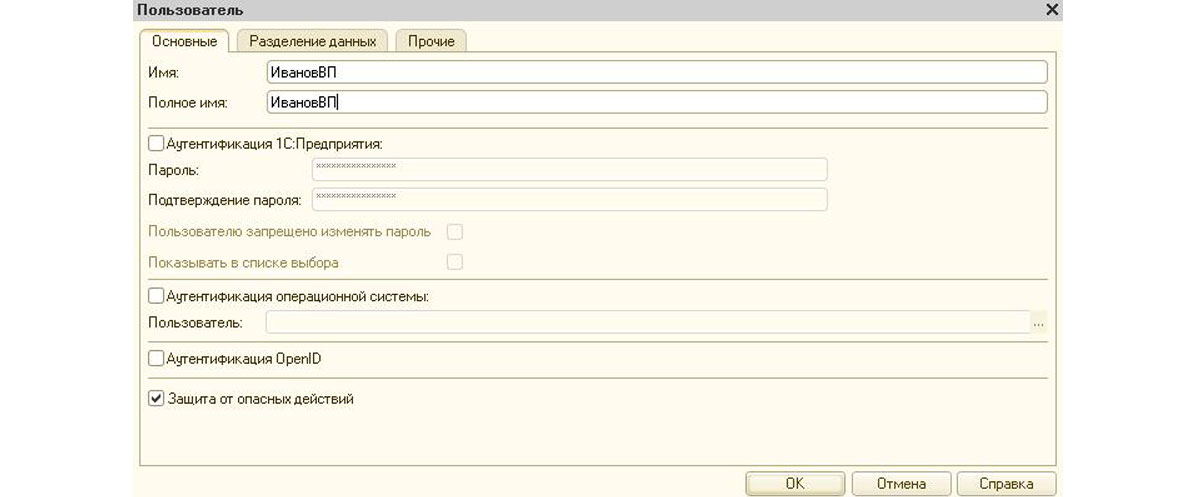

Используйте уникальные пароли для каждого пользователя, чтобы обеспечить безопасность доступа к записям на уровне УПП.

Регулярно аудитируйте параметры доступа на уровне записей, чтобы выявить и исправить возможные проблемы с безопасностью.

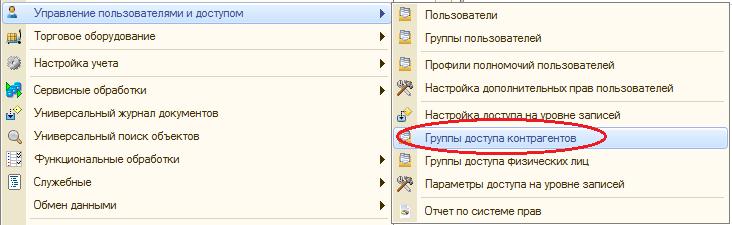

1С Ограничение доступа пользователям на уровне записей.

Создавайте резервные копии данных перед изменением или обновлением параметров доступа на уровне записей, чтобы избежать потери информации.

Обучите пользователей правилам и ограничениям при работе с параметрами доступа на уровне записей УПП, чтобы предотвратить ошибки и неправомерные действия.

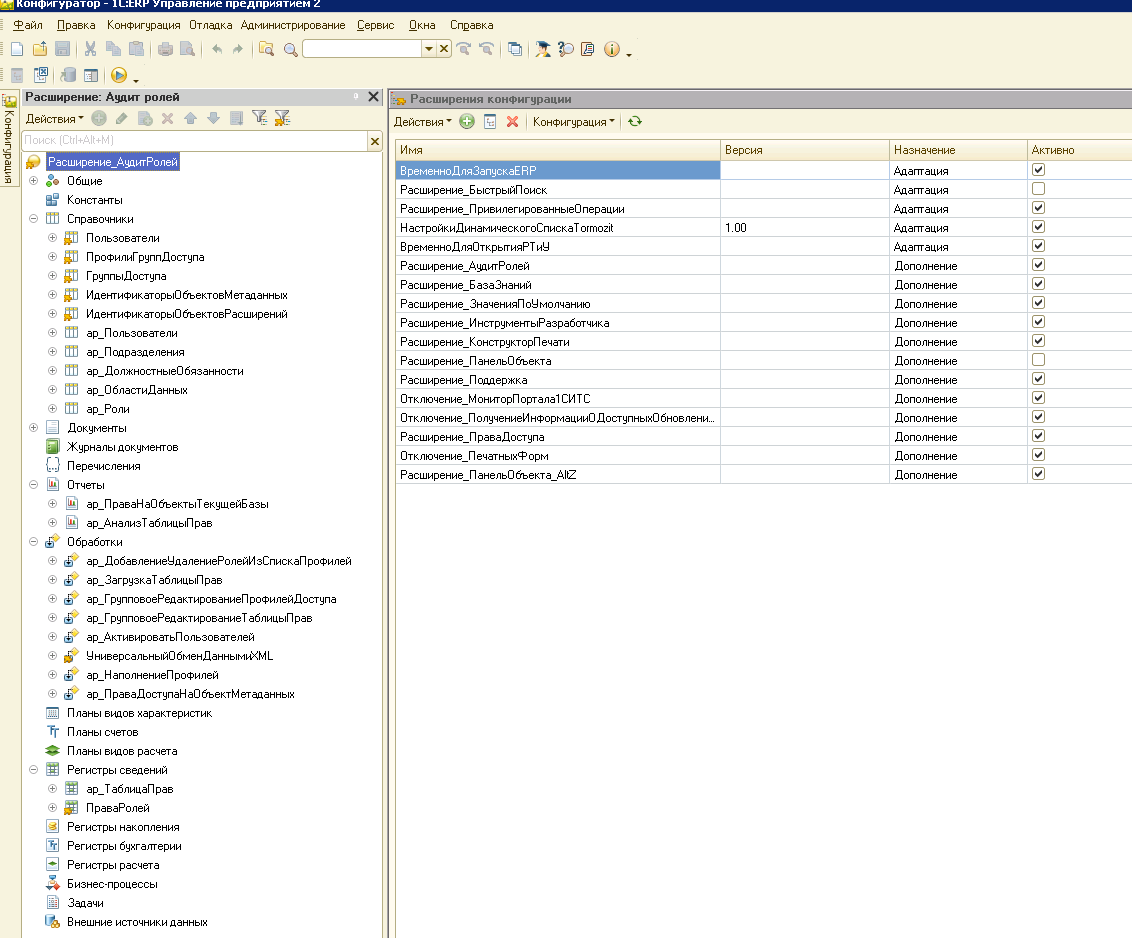

Занятие №9 - 1С РАЗРАБОТКА - RLS

Систематически проверяйте журналы доступа к записям, чтобы выявить подозрительную активность и своевременно принять меры по защите данных.